主なポイント

- 自動抽出: PDF、メール、スキャンファイルを構造化JSONやCSVへ変換

- Parseurの優位性: APIとウェブアプリを併用し、シームレスな統合と運用管理を実現

- コンプライアンス対応: GDPR、越境転送、セキュリティ機能を標準搭載し法令順守を支援

- 業務効率化: チームが追加開発不要でワークフロー監視・調整・改善可能

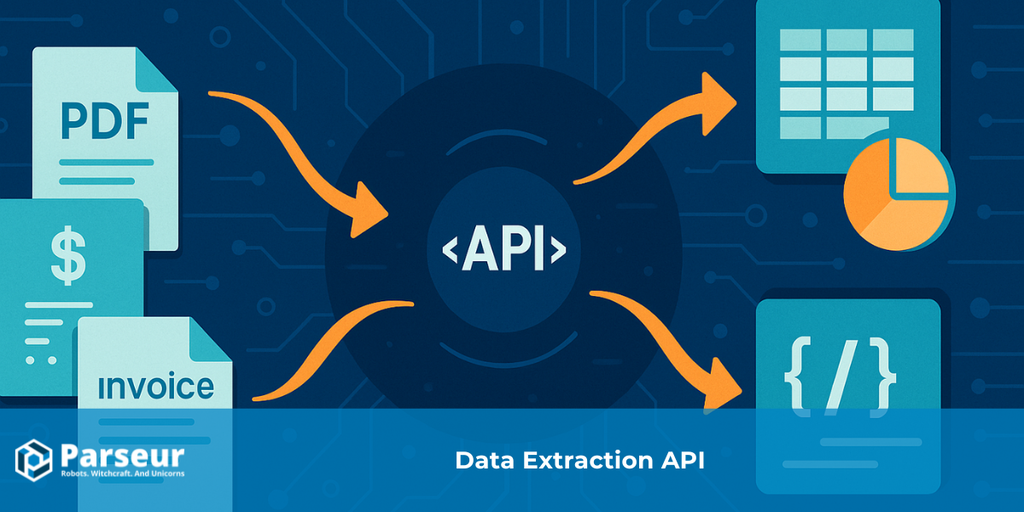

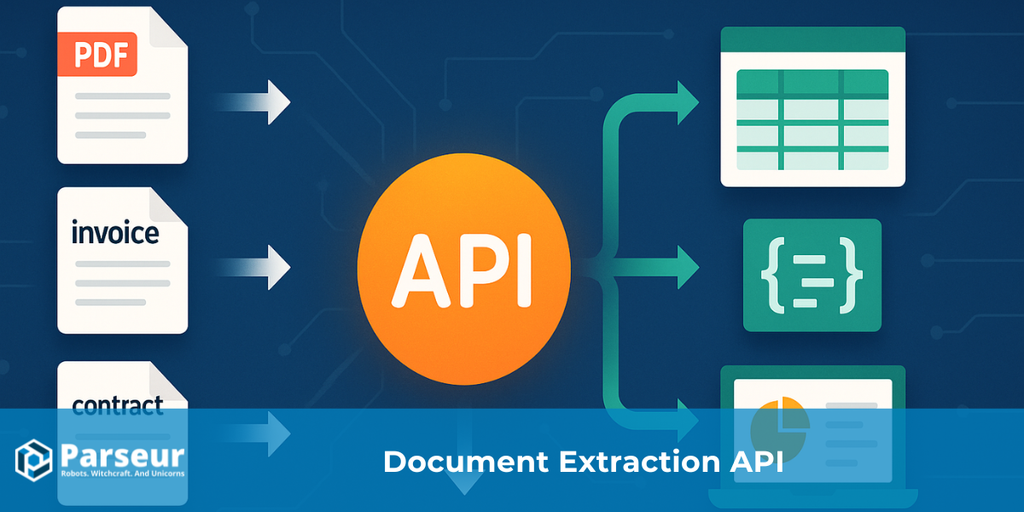

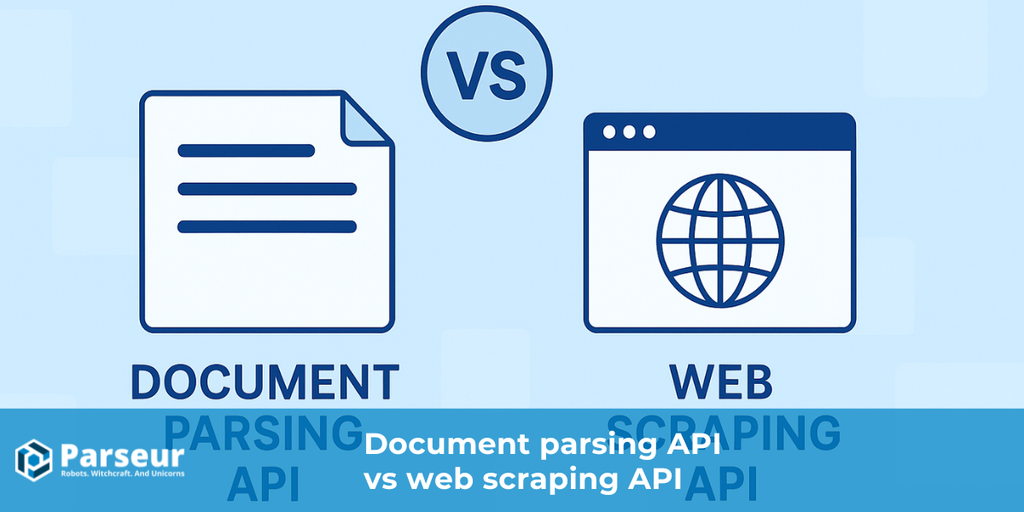

ドキュメント向けデータ抽出APIは、企業がPDF、スキャンファイル、メールをJSONやCSVといった構造化データに変換し、自動化や分析、コンプライアンスワークフローを可能にします。多くの企業データは非構造化であり、インテリジェント文書処理(IDP)マーケットの統計では、**新規ビジネスデータの80〜90%が非構造化(文書・画像など)で、実際活用されている組織は全体の約18%**と言われています。ウェブスクレイピングAPIのように知財やアンチスクレイピング規制が問題となりやすい手法とは異なり、ドキュメントパースAPIは厳格なプライバシー、データ保護、契約の枠組み内で運用されます。

本ガイドでは、2026年現在で押さえておくべきデータ抽出APIの法的留意点(GDPR対応、データ処理契約、国際転送規制[EU・米国・ブラジル・インド]、センシティブデータのセキュリティ要件)を徹底解説します。

ドキュメント解析に切り替えると法的に何が変わるのか

データ抽出APIでドキュメントを解析する場合、ウェブスクレイピングとは本質的に異なり、法的環境も大きく変わります。

PDF、メール、スキャンファイルを解析する際は「公開情報の収集」ではなく、すでに合法的に保有・受領したファイルの処理です。「アクセスの許可」から「プライバシー・コンプライアンス・契約責任」へ、法的焦点が移行します。

役割の明確化:コントローラーとプロセッサー

GDPR(第28条)や世界各国のプライバシー法では、自社がデータコントローラーかデータプロセッサーかを必ず明示すべきです。

- コントローラーはなぜ・どのように個人データを処理するかを決定し、法的に一次的な責任を負います。合法的根拠、データ主体権利対応、保存期間の定義などの義務があり、これらの責務の重さは組織規模により異なります。中小企業は処理対象が限定的なことが多い一方、大企業はデータ量・複雑さ共に飛躍的に拡大します。

この違いは英国情報コミッショナーオフィスの調査でも現れており、2025年の調査データではデータコントローラーの83%が年間1,000人未満の個人データを処理する一方、大規模組織の54%は10,000人以上のデータ主体を管理しています。

- プロセッサーはコントローラーの文書化された指示に従ってのみ処理を行い、適切な技術的・組織的管理策の導入、処理記録の維持、コントローラーへのコンプライアンス支援を行う義務があります。

ドキュメント解析ワークフローにおいては、自社がコントローラー、API提供者(Parseurなど)がプロセッサーとなる場合がほとんどです。この区分がDPAの締結やセキュリティ義務、侵害通知対応など一連の規制対象範囲を決定します。

EU GDPRの中核プライバシー原則

ドキュメント解析からデータ抽出APIに切り替えると、もはや“データスクレイピング”の域を超え、「合法的に保有する情報の処理」に変わります。それにより法的責任は「プライバシー・コンプライアンス」へ特化し、EU GDPRがグローバル指標となります。

このシフトの本質は技術効率だけではなく、厳格なコンプライアンスです。抽出データが個人情報やセンシティブ情報を含むことも多く、GDPRに基づき厳格なデータ処理義務が課されます。

自動化とプライバシー要件のバランスを取りながら、データ最小化・目的限定などの原則を満たすことで、APIでの抽出活用とコンプライアンスを両立できます。

1. GDPR原則をAPIの基準に(第5条)

PDF、メール、フォームなどの読込ワークフローではGDPRの中核原則を反映させる必要があります。

- 合法性、公平性、透明性:すべてのデータフローに有効な法的根拠(例えば契約履行や同意)と明瞭なユーザー説明を確保

- 目的限定:契約目的を超えたデータ処理は不可

- データ最小化:例:請求書合計のみ抽出、添付ファイル全体の取込みはしない

- 正確性:抽出フィールドの検証で下流工程への誤送信防止

- 保存制限:TTLや自動削除設定で不要データは保持しない

- 完全性・機密性:全通信・保存時の暗号化、厳格なアクセス制御・異常監視

実務ポイント:API標準でフィールド単位抽出やTTL設定などに対応し、原則を自動適用できる設計にします。

2. 設計段階からのデータ保護(第25条)

GDPRは設計レベルでプライバシーを組み込む「バイ・デザイン&バイ・デフォルト」を要求します。

- 技術対策:保存・通信の暗号化、抽出データの仮名化、強力な認証

- 組織対策:アクセス権制御、スタッフ教育、定期的なセキュリティ監査

これらの対策を製品仕様として紐付け、コンプライアンスと顧客信頼を両立します。

3. 処理活動記録(第30条)

コントローラーとプロセッサーは**処理活動記録(RoPA)**を保存する義務があります。APIなら例えば:

- 何のデータを処理するか(例:請求書、契約書、フォームなど)

- 処理目的と法的根拠

- データフロー、保存期間、適用保護策

顧客向けにRoPA用テンプレートを用意することで、コンプライアンス負担軽減と信頼構築に繋がります。

4. データ侵害時の通知義務(第33条)

GDPRは発覚から72時間以内の当局通知を義務付けます。

- 役割分担・タイムライン・連絡先を示した対応手順書の整備

- 本番対応力のための定期的な訓練

重要:GDPRはチェックボックス義務ではなく、すべての工程でプライバシー・セキュリティ・説明責任の組込みを目標とします。

ParseurのGDPR実践例

Parseurはデータ保護をパースワークフロー全体に組み込み、インフラからアクセス制御まで一貫したセキュリティ・コンプライアンス体制を敷いています。詳細はプライバシー & GDPR、セキュリティ & プライバシー、およびLegalページでご覧いただけます。

- 通信/保存の暗号化:全通信と保存データを暗号化

- アクセス管理・モニタリング:役割権限付与・必須認証・リアルタイムシステム監視

- データ最小化・自動削除:必要なフィールド抽出のみ、処理後自動削除可

- 第三者評価:2025年Astra Securityペンテスト「A+」取得済

これらの仕組みにより、顧客がコンプライアンス要件を満たしつつ安全・信頼・監査対応力を確保できます。

契約体制:関係性を防御可能にする

堅牢な契約は、コンプライアンスを満たすドキュメント抽出APIの根幹です。役割定義・リスク分担・規制当局や顧客への説明責任を文書化します。

1. データ処理契約(DPA)– GDPR第28条

EUのコントローラーのプロセッサーになる場合、DPAは必須であり、以下を明記します。

- 処理範囲・目的の定義

- コントローラーからの指示徹底

- 機密義務・セキュリティ措置・侵害通知義務

- 監査・検査権限(コントローラー・第三者監査人)

- サブプロセッサーへの同等義務負担

DPA契約抜粋例

- 「プロセッサーは、リスクに応じた技術的・組織的管理策を維持し、通信時・保存時に個人データを暗号化する」

- 「個人データ侵害判明時は遅滞なく、可能な限り24時間以内にコントローラーへ通知する」

- 「アクセス・削除・ポータビリティなどのデータ主体請求にはコントローラー支援を行う」

2. サブプロセッサーの透明性

- サブプロセッサー一覧の公開(社名、所在地、提供サービス)

- 変更通知プロセス(メールや公開履歴、異議申し立て猶予期間)

これにより信頼を高めつつ、GDPRの「流れ落ち義務」を遵守します。

3. セキュリティ付属文書

当局は書面でのセキュリティ誓約を重視するため、DPAにセキュリティ付属書を添付します。

- 最低限コントロール:通信時はTLS1.2+、保存時はAES-256、強認証・脆弱性管理

- 侵害発生時:72時間以内通知(GDPR第33条)など顧客SLA明記

- 監査権限:年次第三者ペンテスト(ParseurもAstraでA+取得)・是正義務

4. 所有権・知的財産

- 入力データ(ドキュメント):顧客所有

- 出力データ(抽出JSON等):原則顧客所有(契約で明示必須)

- ベンダーIP:解析手法・モデル・基盤コードはAPIプロバイダーに帰属

法的注意点:

- 米国では抽出データは著作権保護外(Feist判例)が、元文書自体は保護対象

- EUはデータベース権(96/9/EC)があり、保護データベースのバルク抽出・再利用にはライセンスが必要な場合あり。大型データセット扱い時は法的確認を必須とします。

越境データ転送(EU → 非EU)

EU個人データを欧州経済領域(EEA)外で処理する場合、GDPR第5章の規定が発動します。第44~49条により、同等のデータ保護基準を満たす合法的な転送メカニズムが必須です。

1. 原則:十分な保護策なしに転送不可

「転送」とは、EU個人データを非EEA国でアクセス・送信・保存するすべての場合を含み、事前に合法的メカニズムを整備する必要があります。

2. 合法的な転送メカニズム

十分性認定(第45条)

欧州委員会が法制度を「十分」と認めた国は追加措置不要。

- 例:EU-USデータプライバシーフレームワーク(DPF、2023年7月10日採用)。準拠する米国企業は追加措置なしでEUデータ受入可能。

- 欧州委員会DPF公式情報

標準契約条項(SCCs)(第46条)

欧州承認の雛型契約によりデータ輸入側にEUレベルの義務を課す。

- EDPB勧告(01/2020)により、実際の現地リスクを**Transfer Impact Assessment(TIA)**で評価し、暗号化等の追加策を義務付け。

拘束的企業ルール=BCRs(第47条)

多国籍グループ全体用・EU規制当局承認済み内部規範

例外規定(第49条)

明確な同意や契約履行の必要などごく狭い範囲のみ使用

3. 転送影響評価(TIA)– EDPB実務推奨

SCCs利用時は**TIA(Transfer Impact Assessment)**の策定が必須。

- データフロー・転送先国の特定

- 現地監視法・アクセスリスクの評価

- 必要に応じ暗号化・分割キー管理等の保護策

- 決定記録と定期見直し

4. Parseurの越境対応

- EUデータレジデンシー:EU内DC提供で転送最小化

- SCCs・DPF対応:不可避な場合は2021年SCC+TIA+DPF認定サブプロセッサー利用

- 全暗号化:TLS1.2+/AES-256で地理を問わず保護

- 透明性:顧客はデータフロー図やサブプロセッサーリストを常時閲覧可能

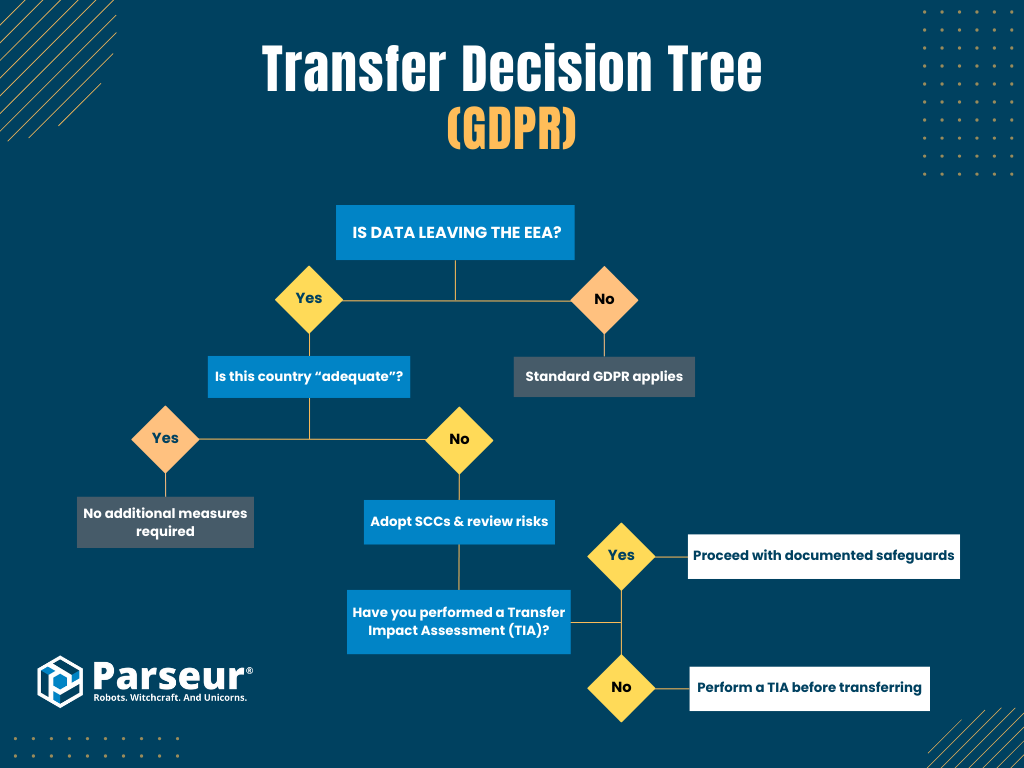

転送意思決定ツリー(GDPR)

- EEA外転送の有無?

- No: 標準GDPR対応のみ

- Yes: 以下へ進む

- 転送先が十分性認定国か?

- Yes: 追加措置不要

- No: SCCs締結とリスク評価が必要

- TIA(転送影響評価)は済み?

- Yes: 記録された保護措置で進行

- No: TIA完了後に転送

SCCs+TIA実務チェックリスト

- 2021年最新SCCsモジュールを締結

- TIA評価書作成

- 転送先現地法(監視等)を調査

- 暗号化・アクセス制限等の追加策明記

- 技術保護策の実装:エンドツーエンド暗号化、厳格アクセス権

- 証跡保存:署名済SCC、TIA、監査ログ

- 定期見直し:年次または現地法変更時ごと

これら手順を踏むことでParseurのようなドキュメント抽出APIもグローバル対応・法令順守を両立できます。

主要国/地域の動向まとめ

GDPRが国際基準である一方、他国独自のプライバシー・データ保護規制も急拡大しています。自社APIが下記地域のデータを扱う場合、個別調整が不可欠です。

スイスFADP(revFADP:2023年9月施行)

越境転送は条件付き。十分性やFDPIC指針に沿ったDPAが必須。侵害時、当局通知は「高リスク」認定レベルで要件が明示されています。

スイス非居住者が現地個人データを処理する場合、スイス代理人指名義務も要検討。

API利用時のポイント:

- コントローラー指示下のプロセッサー、DPA(サブプロセッサー一覧+通知体制)必須

- スイス対応SCC+現地クラウド利用も選択肢

- FDPICの高リスク判断基準に即したインシデント手順整備

カリフォルニアCCPA(CPRA反映)

CCPA/CPRAは消費者権利(訂正・機微情報制限など)。CA司法長官とカリフォルニアプライバシー保護局が執行。サービスプロバイダー契約で使用・保持・開示を制限し、権利請求対応や下請け義務(§7051)も必須。

API利用時の要点:

- サービスプロバイダーとして§7051準拠の契約

- ログ・エクスポート設定による権利請求(アクセス・訂正・削除等)支援

- 暗号化・アクセス制御・不要データ削除等の「合理的セキュリティ」と保存制限

シンガポールPDPA

- コア義務(説明責任、同意、目的限定、正確性、保護、保存/転送制限等)

- 規定条件下でPDPCおよびデータ主体への通知義務。手順はC.A.R.E.に従う

API利用時の要点:

- 保持・削除設定、目的限定の説明、海外転送時の安全措置

- PDPCの侵害対応ガイダンスと足並みを合わせたインシデント対応体制

ブラジル LGPD(Ley Geral de Proteção de Dados)

LGPD(法律第13,709/2018号)はGDPRと類似した原則。2021年8月から全面施行

- 適用範囲・原則:ブラジル内データ処理または同対象者向けサービスに適用。適法性・目的限定・必要性・透明性・セキュリティなどGDPR類似

- 合法根拠:GDPR同様(同意、契約、正当利益等)

- 監督機関:ANPDが指針・制裁権限を有す

- 越境転送:十分性認定国・契約条項・明示同意のいずれかのみ許容

- Parseur対応:細粒度アクセス管理・暗号化・サブプロセッサー透明化など、LGPDの安全性・説明責任要件と整合。顧客のコンプライアンス達成を支援

インドDPDP法(2023年)

インドの**DPDP法(Digital Personal Data Protection Act, 2023)**は個人データ対応の新基準。

- ステータス:2023年8月成立。2025年現在も実装規則・監督体制策定中。

- 主な特徴:

- 合法処理:同意または法定根拠必須

- データフィデューシャリー義務:GDPR型のセキュリティ、目的限定、侵害通知義務

- シグニフィカント・データ・フィデューシャリー:規模等の条件でDPO任命・定期監査必須

- 越境転送:規制予定(2025年以降詳細策定)

- Parseur対応:「必要項目のみ抽出」のデータ最小化、監査ログなどDPDP準拠の技術的支援を実装

セキュリティ・保持・削除—証明可能な水準で

法律は高水準のセキュリティと保存・削除体制、そしてそれを証明できる証拠管理を要求します。APIならPrivacy by Designで制御を組込み、顧客・当局への説明責任も迅速に果たします。

原則→実装コントロールの例

データ最小化(GDPR第5条、LGPD第6条、DPDP第7条)

必要なフィールドのみ抽出。Parseurはフィールド単位抽出で不要な個人データを排除。

保存制限(GDPR第5条1(e))

ドキュメントや抽出データのTTL(保存期間)を個別設定。Parseurは自動削除で運用可能。

完全性・機密性(GDPR第5条1(f)、LGPD第6条VII、DPDP第8条)

TLS1.2+/AES-256の暗号化とロールベースアクセス制御(RBAC)。全アクセスイベントは改ざん困難な監査ログで不変管理。

保存期間・削除プロトコル

- 文書タイプ別の保存基準策定(例:請求書7年、履歴書6ヶ月など)

- 自動パージルールで個人データの不要蓄積を回避

- 改ざん困難な監査ログで監査時や調査時の証跡を提供。Parseurはドキュメント処理・Webhook通知・ユーザー操作全履歴を不変ログとして保存

インシデント対応・侵害管理

- GDPR侵害通知(第33条):72時間以内に当局申告

- 米州各州法:多くは迅速な被害者通知義務

- 実務ポイント:RACIマトリクス付き対応計画で役割責任の明確化

- Parseurの備え:Astraによる2025年A+認証ペンテスト済。継続的脆弱性テスト・是正フローが確立

DPIAとリスク評価—API活用時の必須プロセス

**DPIA(データ保護影響評価)**は、個人データ保護リスクを明確化し対策するプロセスです。GDPR第35条は次に該当する場合DPIAを義務化:

- センシティブデータ大規模処理(健康、バイオメトリクス、金融情報等)

- 系統的監視やプロファイリング

- 高リスク新技術(機械学習等)

APIを介してPDFやスキャン、メール添付からPII/PHIが隠れて抽出される可能性や、AI抽出による誤判定時はDPIA要件に該当しやすくなります。

典型的なリスク項目

- 過剰抽出:目的以上の情報含めて取り出してしまう

- 隠れPII/PHI:添付や非表示領域にセンシティブ情報が埋没している

- 越境転送:十分な保護なき国外送信リスク

- モデル誤分類:誤ったデータの抽出や公開

- アクセス制御不備:認証漏れによる不正アクセス

Parseurのリスク管理アプローチ

Parseurは以下でDPIA対策を内包:

- 過剰抽出の最小化:抽出フィールドはユーザー主体で厳格制御

- アクセス制御&監査ログ:全履歴を完全保存し検証性を担保

- 安全なホスティングと越境制御:EU/US拠点、要望に応じSCC契約対応

- 第三者認証:2025年Astraペンテスト「A+」評価によるセキュリティ証明

「抽出したデータの所有権は誰に?」著作権・データベース権の基礎知識

ドキュメントからデータを抽出する場合、抽出後の構造化データ(例:JSON)の所有権は誰にあるのかが法的課題となります。

米国:事実データvs表現

米国法上、事実データは著作権保護されません。つまり請求金額や日付といった抽出データ自体は著作権外。ただし、元文書自体は著作物である可能性あり。

- 実務ポイント:契約で「ドキュメント処理・抽出済アウトプットの利用権」を必ず明示。これがないと所有権が曖昧化します。

- ベストプラクティス:「Input Data」(顧客書類)と「Output Data」(抽出データ)をDPAか利用規約で別個定義し、所有権・利用権を規定。

EU:データベース権・特有権の考慮

EUではデータベース指令96/9/ECがあり、「取得・検証・表示」に実質的投資があったデータベースには“スイ・ジェネリス”特有権を認めます。

- 影響:保護データベースからの大量データ抽出や再利用は、事実データ自体が著作権保護外でもライセンスが必須に

- 注意点:大量データ処理時は必ずIP権リスク評価を実施し、「顧客が提供データの権利を有する」旨の保証条項を契約記載

実務ステップ

- 契約書で権利を明確化(入力・出力の所有・利用範囲)

- 出所保証の徹底(合法的データか必ず確認)

- 専門家確認(EU圏の大規模処理・機微データ時は顧問弁護士と保証条項必須)

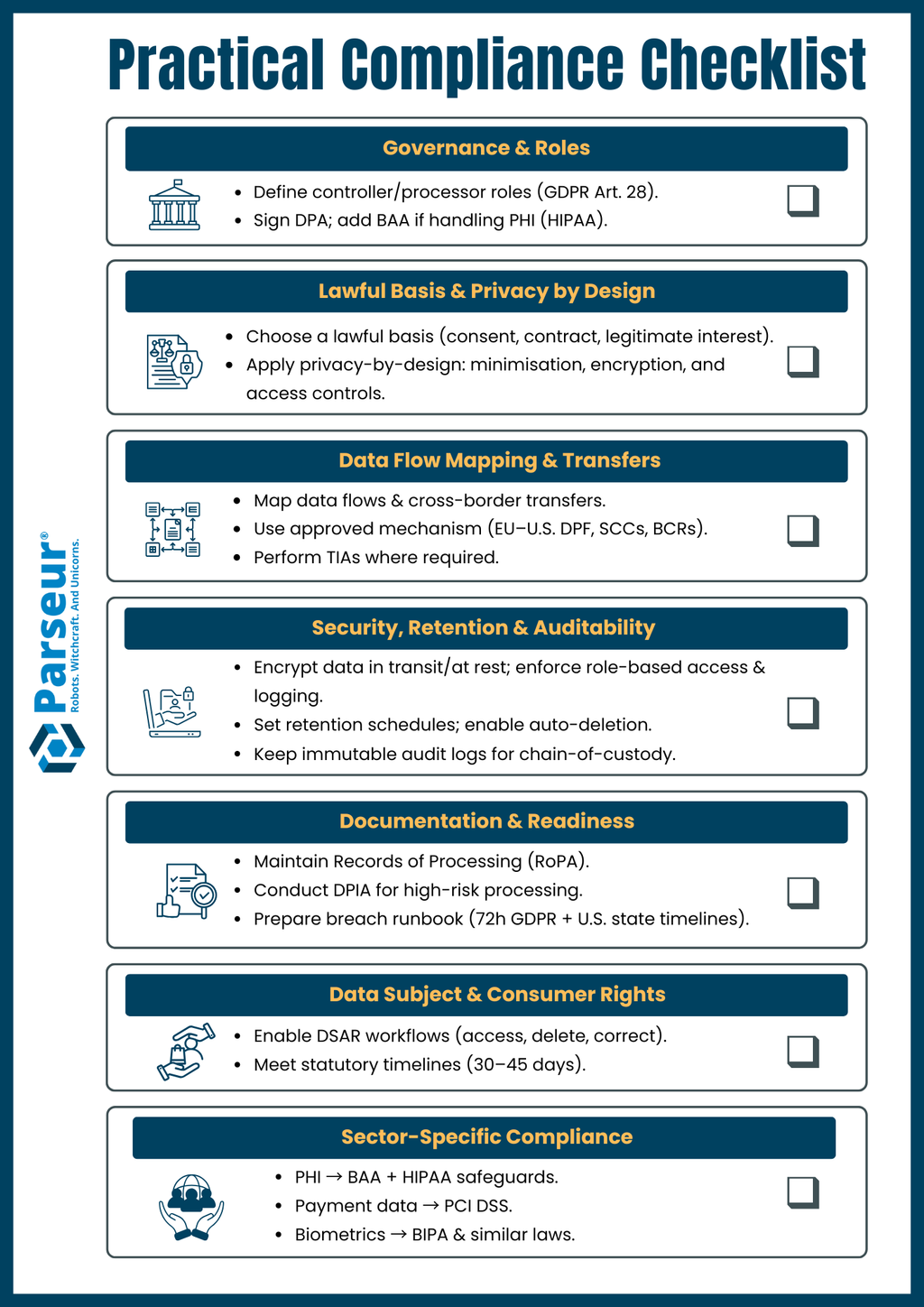

実務で役立つ 法的コンプライアンス・チェックリスト

ドキュメントデータ抽出APIの法的防御力と多国管轄下のコンプライアンスを確認する際のコピー用チェックリスト

1. ガバナンスと役割分担

- 各ワークフローでコントローラー/プロセッサー整理(GDPR第28条)

- DPAやPHI処理時のBAA締結

2. 合法根拠&設計段階プライバシー

- 合法根拠選定(同意・契約・正当利益など)/目的限定・最小化の文書化(GDPR第5-6条)

- Privacy by Design標準設定(最低限フィールド、暗号化、アクセス権)(GDPR第25条)

3. データフロー図作成&転送対策

- データ流れの特定と越境転送有無の判断

- 適格な転送メカニズム(EU-US DPF、SCCs、BCRs等)の使用

- 必要に応じ**TIA(転送影響評価)**の実施(EDPB勧告)

4. セキュリティ・保持・証跡管理

- 通信/保存暗号化、ロールベースアクセス、イベントログ

- ドキュメント種別ごとの保存期間設定&自動削除

- 改ざん防止の監査ログで全処理管理

5. 記録・備え管理

- **処理活動記録(RoPA)**の保存(GDPR第30条)

- 高リスク処理にはDPIA実施

- 侵害発生時通報手順書(GDPR72h+米州法日数)

6. データ主体・消費者権利

- DSR/DSAR体制(アクセス・削除・訂正)

- スタチュート期間内に必ず対応(例:30~45日)

7. 業界/用途別コンプライアンス

- 医療情報:BAA(HIPAA)+セキュリティ規則

- 決済データ:PCI DSS

- 生体情報:イリノイBIPA等準拠

Parseurのデータ管理–セキュリティとプライバシーは標準搭載

Parseurはデータ保護を「後付け」ではなく、すべてのドキュメントパース工程に組み込んでいます。安全なストレージから厳密なプライバシー管理まで、一貫してビジネスデータの安全性・コンプライアンス・権限管理を保証します。

全体像はParseur Security and Privacyページや、Parseurサイト下部のLegalセクションでご覧ください。

データ保存・ロケーション

全ParseurデータはEU(オランダ)で安全にホスト、物理的・法的にGDPRへ整合

インフラ&継続的セキュリティテスト

継続監視と定期アップデートによる堅牢性。APIや依存コンポーネントにはOWASP Top10/SANS25基準で脆弱性診断。エンタープライズ顧客には監査・ペンテストレポートも公開。

暗号化プロトコル

通信時:TLS v1.2以上、旧プロトコル完全無効

保存時:AES-256

データはLet's Encrypt証明書のHTTPSで送信

アカウント管理

パスワードは平文保存せず、塩化+PBKDF2/SHA-256で保護

稼働率・信頼性

目標稼働率99.9%、エンタープライズ向けに99.99%も可能。メール取込みは自動リトライ・二重送信も対応

プライバシー&アクセス制御

データ管理権は顧客にあり。Parseurはコントローラー指示のみで処理、データ販売・共有は一切なし。社内アクセスも顧客許可時・限定運用。全員がGDPR等トレーニング済

認証・ホスティング証明

Google Cloud Platform上でISO27001準拠。詳細はParseurのDPAに明記

データ保存・削除管理

メールボックス単位で最短1日保持や、自動「処理後即時削除」機能を柔軟に設定可能

侵害通知ポリシー

機密性侵害発見から48時間以内に顧客へ通知。監視体制で全権限・データを暗号化し監督

セキュリティ質問/研究者窓口

エンタープライズは詳細セキュリティ質問票に対応、その他は主要質問リストで案内。脆弱性情報の通報受付ポリシーを設置

なぜParseurがドキュメント抽出APIでリードするのか

ドキュメント抽出APIは、ビジネスデータ処理を高速・高精度・大規模へ変革します。市場には多様な選択肢がありますが、ParseurはパワフルなAPIと直感的ウェブアプリを融合。開発者にはスムーズな統合力、オペレーション担当にはコーディング不要の監視・改善機能で、現場ニーズを一元解決。モニタリングツール開発負担も不要となり、導入・運用コストも削減可能です。

2026年以降、適切なドキュメント抽出API選びは「単なるPDF読取り」ではなく、「自社の運用要件、セキュリティ基準、コンプライアンス要件との整合性」が決定打となります。Parseurは数クリックでのJSONスキーマ定義やメール・添付自動抽出、組込みコンプライアンス対応ワークフローなど、現場主導の自動化を加速する実用的APIです。

アプリ組込み+チーム現場管理の両立でドキュメント抽出を強化したい場合は、Parseurが最適な未来志向プラットフォームです。導入が速く、管理も柔軟、将来まで見据えて安心して使えます。

よくあるご質問

Parseurのようなドキュメント抽出APIを検討している場合、法的側面や所有権、機能面に関して疑問に思うかもしれません。このFAQでは、適法性、コンプライアンス要件、具体的なユースケース、Parseurがどのように開発者やオペレーションチームのためにドキュメントパースを簡素化するかなど、よくある懸念についてお答えします。

-

顧客提出PDFからデータを抽出するのは合法ですか?

-

適切な合法的根拠や同意・契約があり、プライバシー管理を行っていれば通常は合法です。

-

すべてのドキュメントに同意が必要ですか?

-

法的根拠や管轄法域によります。センシティブデータカテゴリーにはより厳格な規則が適用される場合があります。

-

抽出したデータの所有権は私たちに属しますか?

-

所有権は契約で定めるべきです。米国法(Feist判例)では事実データは著作権対象外、EUのデータベース権が適用される場合もあります。

-

ドキュメント抽出APIとは何ですか?

-

PDF、メール、スキャンデータなどの非構造化ドキュメントを、JSONやCSVなどの構造化データに変換するツールです。

-

Parseurは他の抽出ツールとどう違うのですか?

-

Parseurは開発者フレンドリーなAPIとウェブアプリを提供し、オペレーションチームはノーコードで監視・調整・改善が可能です。

-

ドキュメントからテーブルやキーバリューを抽出できますか?

-

Parseurは請求書やフォーム、メールなどから構造化フィールドやテーブル、ラベル付きデータを正確に抽出します。

-

Parseurのワークフロー運用には開発者が必要ですか?

-

オペレーションチームがウェブアプリでスキーマ定義やドキュメントレビュー、抽出内容調整をコーディング不要で行えます。

最終更新日